ESCRITORIO REMOTO

Una de las formas para que todo los usuario de un sistema puedan acceder a él, es por medio del escritorio remoto.

Primero tenemos que activar el servicio de Terminal Server y el Administrador de Licencias de la siguiente forma:

SERVIDOR DE APLICACIONES

Empezaremos con la instalación de Terminal Server para poder acceder al escritorio remoto.

Entraremos en el Administrador del servidor, agregando una nueva función.

Comenzamos con la instalación.

Elegimos en las funciones Terminal Services y pulsamos siguiente.

Chequearemos los servicios de Terminal Server y Administrador de licencias TS.

Cogemos la opción de "no requerir autenticación a nivel de red" y siguiente.

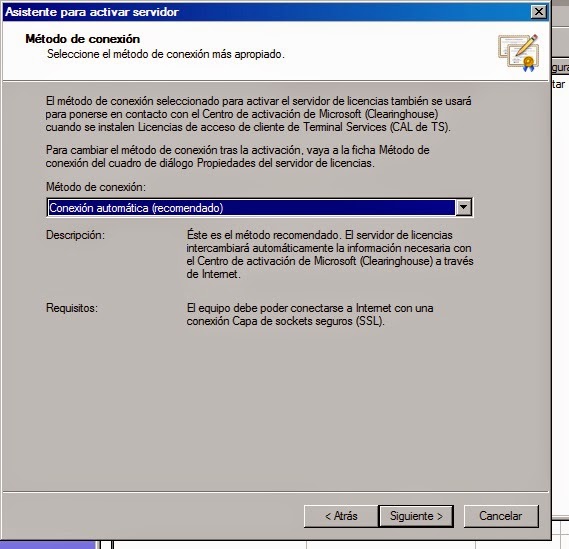

Cogeremos la configuración más adelanta para que en el momento adecuado se pueda configurar con los datos reales de nuestra licencia.

Agregaremos el usuario que vamos a unir a nuestro grupo de usuarios y siguiente.

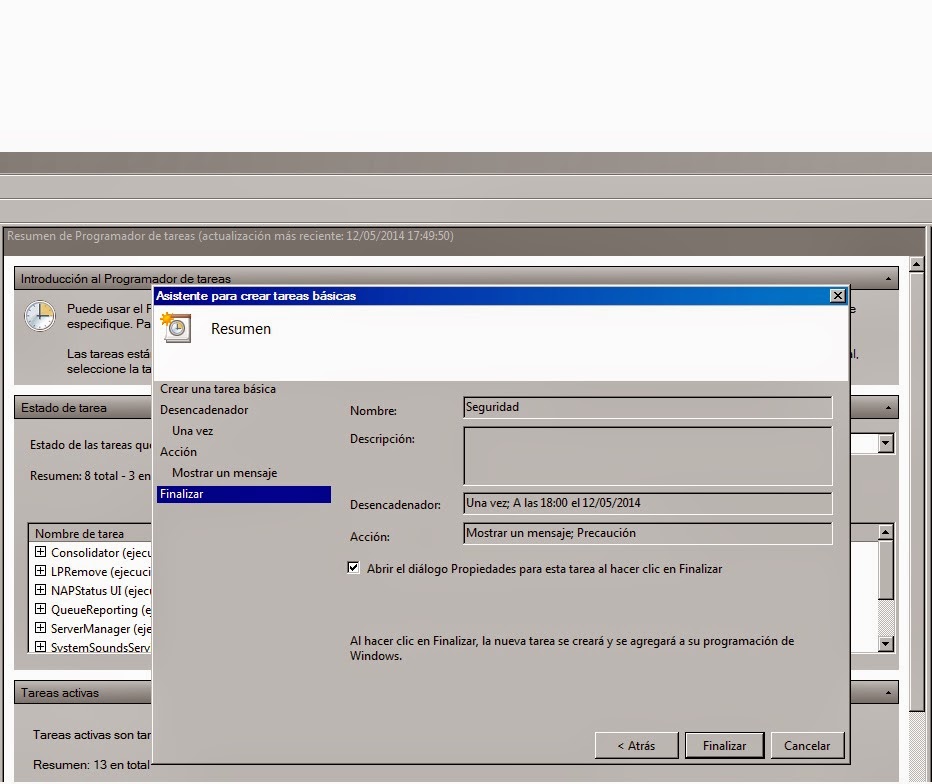

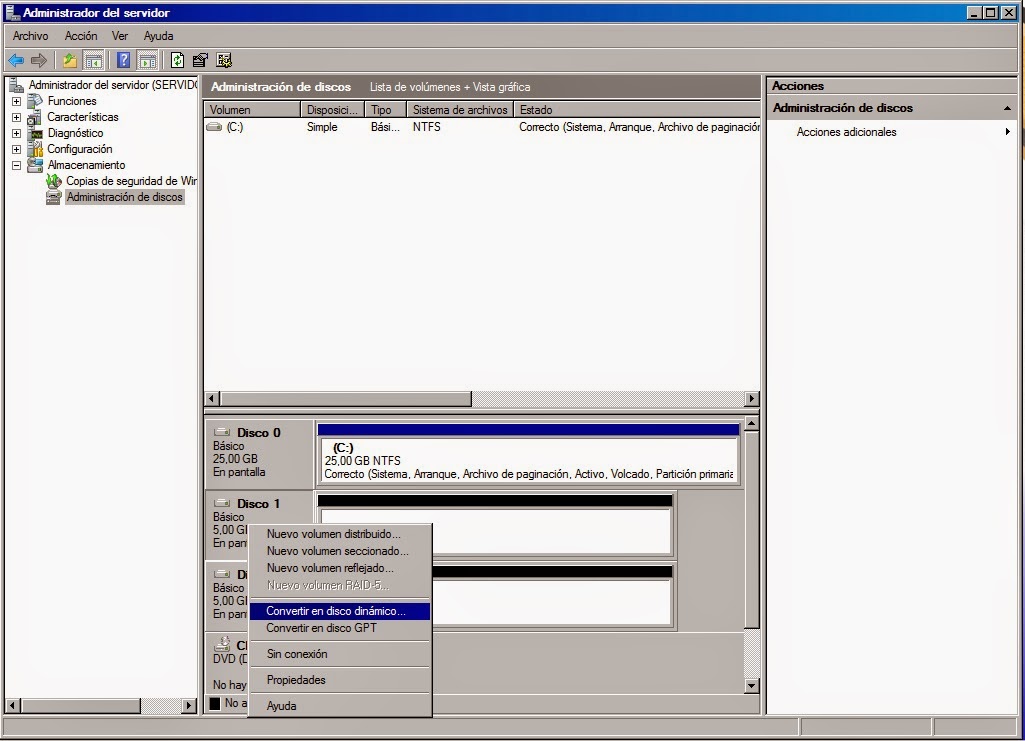

Activaremos el servidor para poder poner las licencias

Podremos todos los datos que nos piden.

CLIENTE DE TERMINAL SERVER. APLICACIÓN WINDOWS.

Para conectarnos al servidor desde nuestro escritorio, simplemente buscamos escritorio remoto en el menú inicio.

Nos saldrá la siguiente pantalla, donde tenemos que poner la IP del servidor al queremos conectarnos junto con el nombre del usuario donde nos vamos a conectar.

Ya estaríamos conectados al servidor desde nuestro equipo.